前回「AWS動作検証【5】(AWS CLIによるサーバ停止・スナップショット取得・サーバ起動)」の続きとなります。

■■ 筆者情報 ■■

・AWSの資格試験はプロフェッショナルまで取得済。

・AWSの操作経験は初心者並み。

・理論は解っていても操作は解っていない状況。

※資格試験取得に興味のある方は「AWS認定試験の勉強方法」を参照ください。

■■ この記事を読んでほしい対象 ■■

・AWSの知識はある程度ついたので、AWS操作を一通り実施したい人。

・AWS公式ドキュメントをベースに手順を確認したい人。

※手順を簡単にまとめてくれているサイトも多々ありますが、可能な限りAWSの公式ドキュメントを読み解きながら確認を実施しています。その為、この記事のリンクの多くは公式ドキュメントに対して貼られており、どうしても公式ドキュメントのみだと解らない場合に、個人のHPを頼っています。

■■ AWSのEC2インスタンスのEBSボリューム暗号化 ■■

今回はEC2インスタンスの暗号化を検証します。ディスクの暗号化は本来はディスク装置の流出に備えて実施するものです。例えば近年問題となった富士通リース及びブロードリンク社によるディスク転売事件等が発生した場合に、暗号化したディスクであれば、流出しても中身が見えないので、一定のセキュリティ的な抑止となります。

一方、AWSに関しては物理的なディスク交換した際には工場内でディスクを切断する機材があり、きちんと処理されているとの話があります。その為、EBSボリュームの暗号化にどの程度の意味があるのかは検討が必要です。ただし、IaaS基盤の入札案件では「ディスクは暗号化すること」との要件があることが多く、そういう意味では、この機能は意味があります。

EC2 インスタンスのブートボリュームとデータボリュームの両方を暗号化できます。暗号化された EBS ボリュームを作成し、サポートされるインスタンスタイプにアタッチする場合、以下のタイプのデータが暗号化されます。

・ボリューム内の保存データ

・ボリュームとインスタンスの間で移動されるすべてのデータ

・ボリュームから作成されたすべてのスナップショット

・それらのスナップショットから作成されたすべてのボリューム

上記がAWSのEBSボリュームの暗号化となります。

■■ AWSのEC2インスタンスのEBSボリューム暗号化手順 ■■

今回の動作検証はEC2インスタンスにアタッチされたEBSボリュームが非暗号化の場合に、暗号化したボリュームに差し替える手順となります。これはAWS試験でもアソシエイトレベルでよく質問される仕様になります。今回の処理の流れは以下の通りです。

| 処理 | 説明 |

|---|---|

| 暗号化キー作成 | EBSボリュームを暗号化する為にはKMSでキーを作成する必要があります。まずは、その手順となります。 |

| イメージの作成(AMI) | こちらはテストも含めイメージ作成(AMI+スナップショット)を実施しましたが、本来はスナップショットのみで問題ありません。念のためにAMIも含めたバックアップを取得した形です。なお、今回はコンソールとCLIの両方で実施してみました。 |

| EBSスナップショットの暗号化 | 取得したスナップショットをコピーする際に暗号化します。なお、ボリュームの作成時に暗号化することが可能なため、この手順はスキップすることも可能です。 |

| EBS(暗号化)ボリュームの作成 | 暗号化したスナップショットからEBSボリュームを作成します。 |

| EBS(非暗号化)のデタッチ | 非暗号化のEBSボリュームをEC2インスタンスからデタッチします。 |

| EBS(暗号化)のアタッチ | 暗号化されたEBSボリュームをEC2インスタンスにアタッチします。 |

なお、EC2インスタンスを新規に作成する場合は「ステップ4:ストレージの追加」で暗号化設定をすることで、最初から暗号化が可能です。

暗号化キー作成(KMS)

暗号化するためにはKMSで暗号化キーを作成する必要があります。

AWS のサービスで保存または管理するデータを暗号化するための CMK を作成する場合は、対称 CMK を作成します。AWS KMS と統合された AWS のサービスは、対称 CMK を使用してデータを暗号化します。これらのサービスは、非対称 CMK を使用した暗号化をサポートしていません。

暗号化には「対称CMK」と「非対象CMK」がありますが、上記記述の為に今回使用するのは「対称CMK」となります。

あとは指示にしたがって作成できます。

イメージの作成(AMI)(コンソール版)(EC2)

まずは、非暗号化のEC2インスタンス環境のイメージを作成します。下記画面に記載のある通り「暗号化なし」となっています。処理を実施するとOSが再起動し、AMIとSnapshotが作成されます。

「再起動しない」に関しては以下の注意書きがあります。「ファイルシステムの完全性は保証できません」時点で、このバックアップはどんな場面で利用できるのか悩みます。運用次第ですが、本番環境で使用するのは難しそうです。今回は、チェックを入れずに再起動前提としました。「イメージの作成」を実施したとたん、OSのシャットダウンが走るので注意が必要です。処理としてはシャットダウンして静止状況でバックアップを取得して、まだOSを起動させる流れになります。

気になったので「インスタンス状態」と「再起動しない」のチェックを変更して、以下の4パターンのテストを実施しました。「running+無」の組み合わせのみ、私の想定と異なる動きをしました。

| インスタンス状態 | 「再起動しない」チェック | 結果 | 安全度 |

|---|---|---|---|

| running | 無 | 処理登録後すぐにシャットダウン。OSが再起動される。 | 〇 |

| stopped | 有 | OSが起動したままイメージ作成可能。ただし、AWSは「ファイルシステムの完全性は保証できません」としている。完全性が保証されないバックアップは意味があるのか? | × |

| running | 無 | 「Stopped」でインスタンスが停止した状態でバックアップを取得。「再起動しない」のチェック無の為、OSが起動してくるかと思ったが、起動してこなかった。 | 〇 |

| stopped | 有 | 「Stopped」でインスタンスが停止した状態でバックアップを取得。 | 〇 |

イメージの作成(AMI)(CLI版)(AWS CLI)

コンソールでも実施できますが、CLIでも実施できます。基本的にCLIで準備していた方がやりやすいものに関してはBATを作成するようにしています。

aws ec2 create-image --instance-id インスタンスID --name "My server" --description "An AMI for my server"

なので、以下のようにBATファイル化して実行します。

@rem 作成日2020/04/25

Set INSTANCE=インスタンスID

Set ACTION=EC2_create_image

Set TODAY=%DATE:~0,4%%DATE:~5,2%%DATE:~8,2%

Set LOG=C:\log\awslog\%TODAY%\%INSTANCE%_awslog.log

Mkdir C:\log\awslog\%TODAY%

echo %ACTION% >> %LOG%

echo %date% %time% >> %LOG%

aws ec2 create-image --instance-id %INSTANCE% --name "%INSTANCE%_%TODAY%" --description "An AMI for %INSTANCE%" >> %LOG%

echo %ACTION%_return_code >> %LOG%

echo %date% %time% >> %LOG%

echo %errorlevel% >> %LOG%

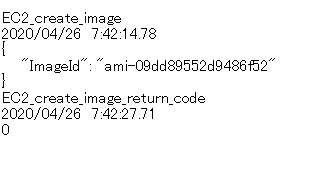

実行結果の「%INSTANCE%_awslog.log」は以下の通りです。AMIのイメージIDが表示されます。また、AWSコンソール上ではAMIとSnapshotが作成されたことが確認できます。

EBSスナップショットの暗号化(AWS EC2)

取得したEBSのスナップショットをコピーします。

この時に暗号化することでEBSの暗号化を実施できます。

EBS(暗号化)ボリュームの作成(AWS EC2)

コピーする際に暗号化したスナップショットからEBS(暗号化)ボリュームを作成します。この時に、スナップショットのコピーの時に暗号化するのではなくて、ボリューム作成時に暗号化すればよかったことに気付きました。1ステップ減らせます。

EBS(非暗号化)のデタッチ(AWS EC2)

非暗号化のEBSボリュームをEC2インスタンスからデタッチします。

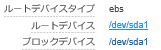

デタッチする前にルートデバイス・ブロックデバイスを記録しておきます。

EC2インスタンスの画面で確認できます。

1度目のデタッチでは以下のエラーメッセージが出力しました。これは、テスト的にインスタンスを起動した状態で実施したためです。その後、インスタンスを停止してからデタッチを実施すると問題なくデタッチが実施できました。

デタッチしたあとEC2インスタンスで対象のインスタンスを確認すると、以下のようにルートデバイス・ブロックデバイスが消えた状態となります。

EBS(暗号化)のアタッチ(AWS EC2)

暗号化したEBSボリュームをEC2インスタンスからアタッチします。

アタッチする際にはデバイスには「xvdf」が表示されますが、デバイスの概念に記載の通り、デタッチした際のデバイスを設定する必要があります。デタッチする時に確認した通り今回は「/dev/sda1」のため、これを設定してアタッチします。

アタッチしたあとEC2インスタンスで対象のインスタンスを確認すると、以下のようにルートデバイス・ブロックデバイスが表示された状態となります。

この後、EC2インスタンスを起動して、問題なく動作することを確認しました。

■■ まとめ ■■

今回はEBSボリュームの暗号化について検証を実施しました。EBSボリュームに関しては暗号化する手順はありますが復号化した普通にボリュームに戻す方法はないので、一方向でああると思います。手順的にはKMSを利用するだけで、それほど難しい手順ではありません。AWSのEBSボリュームの暗号化にどれほどの意味があるのかは疑問ですが、導入の際の要件として「ディスクの暗号化」がある以上は、利用する場面は多いように思います。

以 上